Mejora la visibilidad y la postura de tu ciberseguridad con xMDR

Mejora la visibilidad y la postura de tu ciberseguridad con xMDR

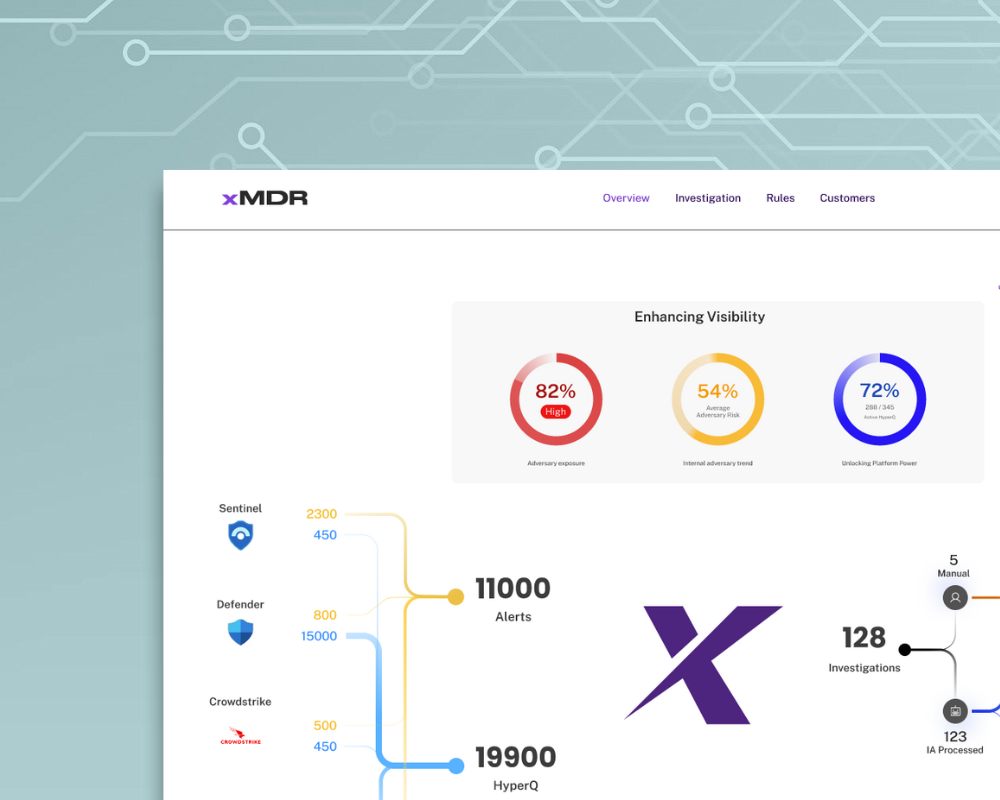

xMDR te proporciona visibilidad para tu empresa a través de tus tecnologías existentes, permitiendo a tus equipos de seguridad identificar y neutralizar amenazas de manera proactiva y reactiva.

Descubre cómo Cipher xMDR aborda las preocupaciones de tu negocio

Gestión de la Fragmentación

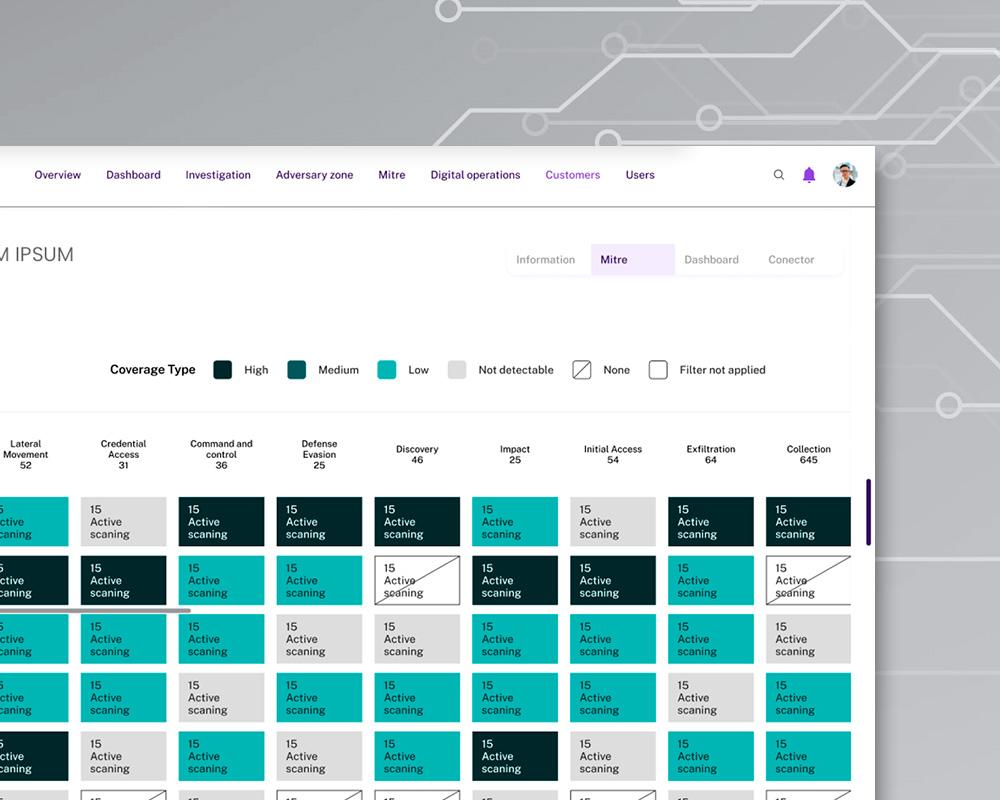

Implementa Cipher xMDR como un paraguas sobre tus tecnologías existentes para romper los silos en capacidades y configuraciones, asegurando así una protección y criterios unificados.

Cerrando el Gap de Visibilidad

Obtén visibilidad y postura completas de los activos en un portal unificado para detección y respuesta que cubre TI, OT, Cloud y On-premises.

Cerrando la Brecha de Talento

xMDR hace un uso extensivo de la IA y la automatización de tareas repetitivas para permitir que tus analistas realicen mejor sus funciones, sin perder más tiempo navegando por sistemas o documentando tickets.

Adaptándose a la Evolución Continua

Cipher xMDR rastrea tu actividad y la actividad de quienes cuidan de tus datos, adaptando la protección. Te tenemos cubierto.

Optimización Contra las Restricciones de Costos

Cipher xMDR se conecta a tu conjunto de tecnologías existente (o conjuntos) sin la necesidad de desplegar ninguna tecnología en particular, completo agnosticismo tecnológico.

Despliega ciberseguridad eficiente y efectiva para cubrir las necesidades empresariales

x5

Aumento en la Superficie de Detección.

100%

Alertas Gestionadas.

20 días

Servicio Completo en Producción.

24/7

Operaciones en 6 SOC.

Hasta un 50%

de Reducción del TCO.

99,99%

Disponibilidad del Servicio.

¿Qué resultados deberías esperar con xMDR?

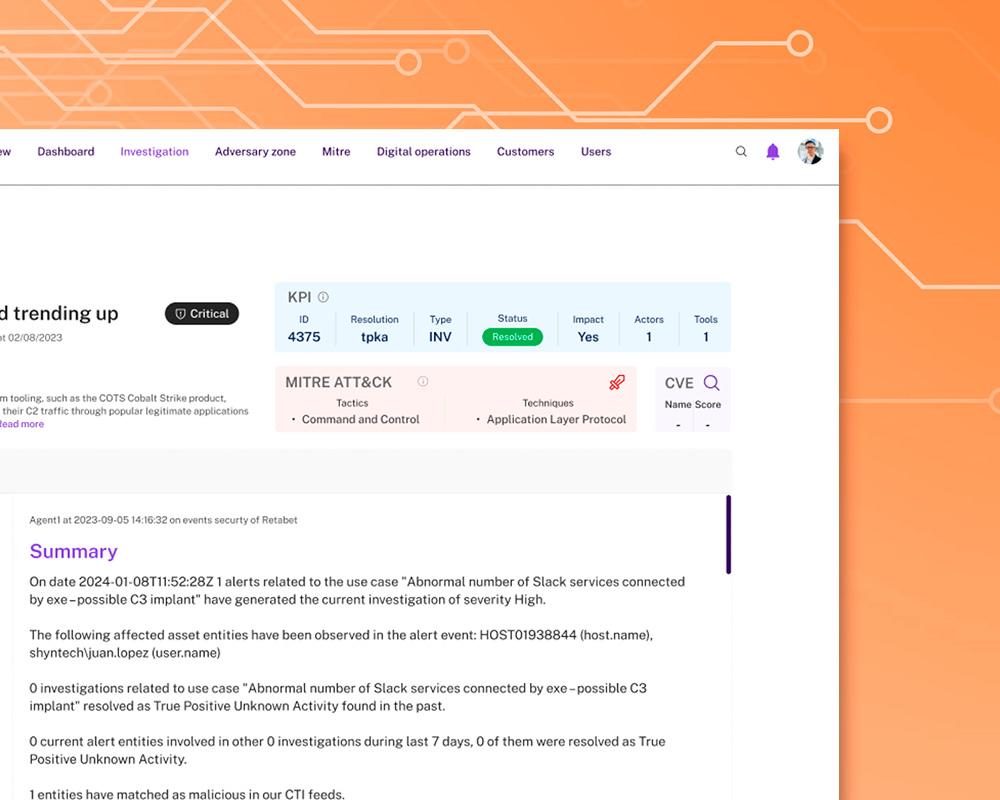

Despliegue súper rápido / sin cambios en el conjunto de tecnologías, alertas reactivas y proactivas, caza continua de amenazas, reducción masiva en la proporción de alertas frente a investigaciones, 100% de las alertas revisadas a pesar de su categorización o fuente, investigaciones enriquecidas cubriendo todos los ángulos con recomendaciones de IA para analistas. ¡Estos son algunos de los resultados que están logrando nuestros clientes!

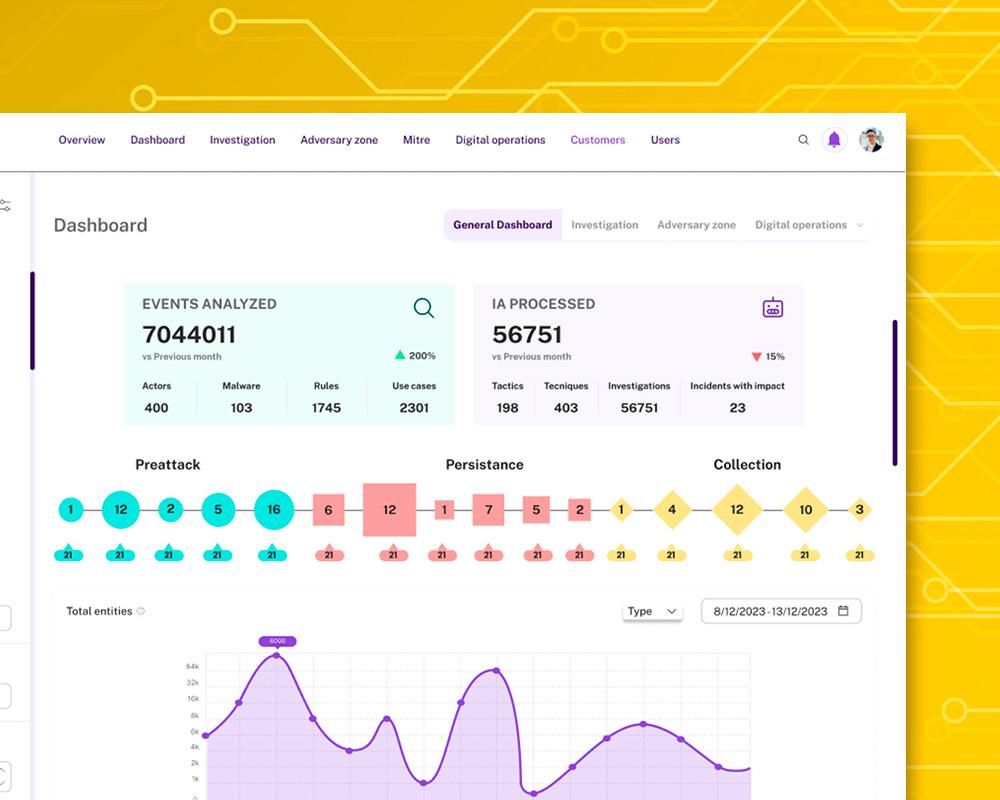

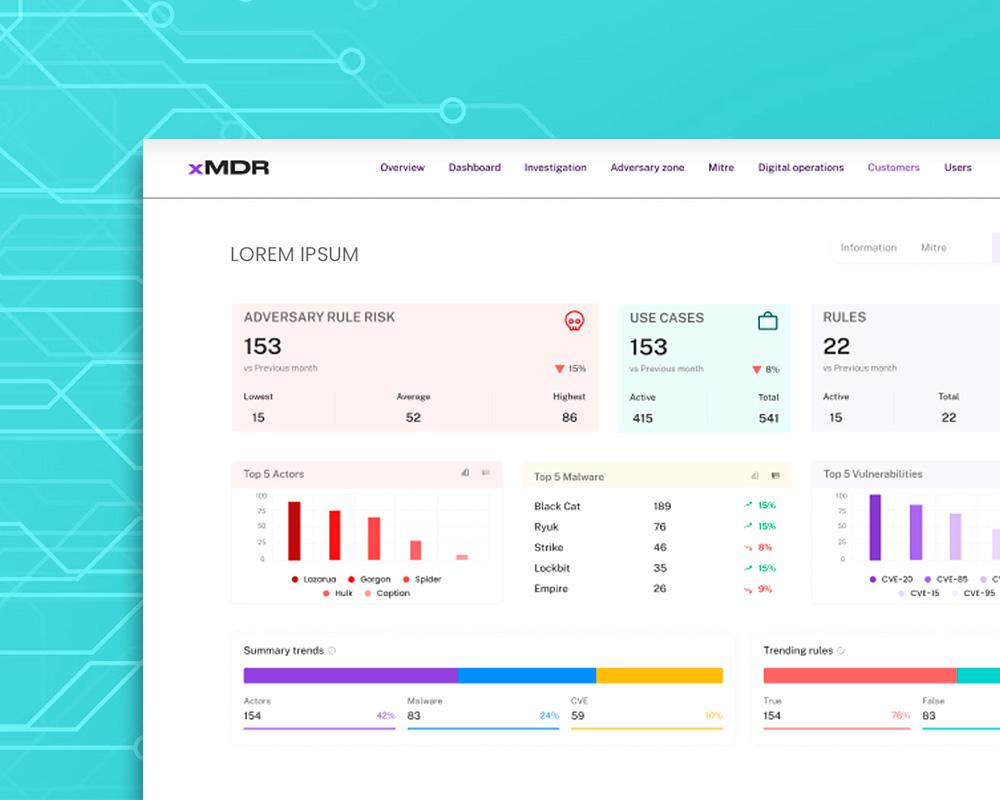

Plataforma xMDR

Explora cómo funciona la Plataforma xMDR y aprende cómo sus funciones avanzadas pueden transformar tu negocio en una empresa más rentable y eficiente.

xMDR está impulsado por IA

La IA generativa ha llegado para quedarse, en xMDR la IA está en el núcleo. Involucrada en más de 10 casos de uso desde el Perfilado de Adversarios hasta recomendaciones para analistas, pasando por el desarrollo de reglas o la predicción de la cadena de eliminación.

Mantente al día con lo último en ciberseguridad

Recursos de la Unidad x-63

Lee sobre lo último en campañas de actores y tendencias y cómo contrarrestarlas.

Blog de Cipher

Mantente actualizado con nuestro blog sobre las últimas noticias y tendencias en ciberseguridad.

¿Listo para dar el siguiente paso?

Habla con un experto

Por favor, proporciónanos un poco más de información para que la persona más adecuada pueda contactarte.

Evaluación gratuita

Obtén un análisis gratuito del perfil de tu organización desde una perspectiva de modelado de amenazas.

.png)